Cómo romper su propia red WEP para descubrir qué tan inseguro es realmente

Constantemente le decimos que usar WEP para 'asegurar' su red inalámbrica es realmente un juego de tontos, pero la gente aún lo hace. Hoy me gustaría mostrarle exactamente lo inseguro que es realmente WEP, mostrándole cómo descifrar una contraseña de red segura en WEP en menos de 5 minutos.

Constantemente le decimos que usar WEP para 'asegurar' su red inalámbrica es realmente un juego de tontos, pero la gente aún lo hace. Hoy me gustaría mostrarle exactamente lo inseguro que es realmente WEP, mostrándole cómo descifrar una contraseña de red segura en WEP en menos de 5 minutos.

Renuncia: Esto es solo para fines educativos para mostrarle por qué debería actualizar seriamente su enrutador o cambiar su seguridad inalámbrica. Entrar en una red inalámbrica que no te pertenece es un delito penal, y no aceptamos ninguna responsabilidad legal si decide utilizar maliciosamente este tutorial.

Requerimientos

- DVD de arranque de Backtrack5, un CD en vivo de Linux enfocado en la seguridad Los 50 usos geniales para los CDs en vivo Los 50 usos geniales para los CDs en vivo Los CDs en vivo son quizás la herramienta más útil en cualquier kit de herramientas de geek. Esta guía práctica de CD en vivo describe muchos usos que los CD o DVD en vivo pueden ofrecer, desde la recuperación de datos hasta la privacidad. Leer más que viene pre-cargado con todas las utilidades que necesitamos.

- Tarjeta inalámbrica / conjunto de chips que se puede poner en modo monitor. La mejor manera de descubrir si el tuyo es compatible es probarlo, ya que se agregan controladores de Linux todo el tiempo y hoy en día muchas tarjetas son compatibles. Si desea una compatibilidad garantizada, recomiendo el USB Alfa AWUS036H, que es increíblemente potente y tiene una conexión de antena externa..

- La red WEP debe estar activa, lo que significa que otros clientes ya están conectados y haciendo cosas en la red. Hay otros métodos que no requieren que otros clientes ya estén conectados, pero no los exploraré hoy.

Descargar y arrancar Backtrack

Una vez que tengas tu Backtrack live-CD grabado y listo, arranca. Deberías obtener una pantalla similar a esta.

Presione enter para iniciar el menú de inicio de Backtrack y elija la primera opción.

Eventualmente, arrancarás en una línea de comandos de Linux. Tipo

startx

para cargar una interfaz gráfica (en realidad no es necesario, pero algunos de nosotros nos sentimos más cómodos).

Una vez que haya iniciado la interfaz gráfica, abra una terminal para que podamos comenzar. Es el > _ Icono en la parte superior de la pantalla. Sí, vamos a usar la línea de comandos, pero no se preocupe, estaré aquí para ayudarlo durante todo el proceso..

Revise su tarjeta inalámbrica

Comience escribiendo

iwconfig

Esto mostrará una lista de todas las interfaces de red en su computadora, por lo que estamos buscando una wlan0, ath0, o wifi0 - lo que significa que se ha encontrado una tarjeta inalámbrica.

A continuación, intentaremos poner esa tarjeta en “modo monitor”. Esto significa que, en lugar de intentar unirse a una sola red e ignorar todo lo demás que no está destinado a sí mismo, en lugar de eso, grabará todo lo que le decimos, literalmente, agarrando todo lo que pueda ver. Tipo :

airmon-ng start wlan0

Si todo va bien, deberías ver algo que diga: modo de monitor habilitado en mon0. Esto significa que se logró cambiar exitosamente su dispositivo al modo monitor.

Ahora, exploremos las ondas para descubrir más información sobre nuestras redes wifi. Tipo:

airodump-ng mon0

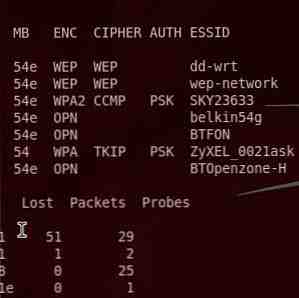

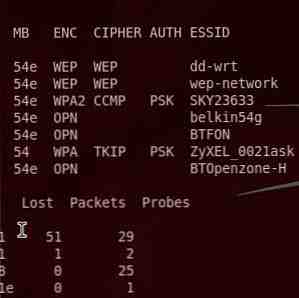

Este comando le dará una pantalla llena de información sobre cada una de las redes inalámbricas y cada cliente conectado a ellos..

Encuentre su red Wifi en la lista y copie el número hexadecimal largo de la columna etiquetada BSSID (esta es en realidad la dirección MAC física del enrutador en cuestión). En este caso mi red se llama red de wep, y puedo ver en la columna de seguridad que se ha asegurado con WEP. El siguiente paso es enfocar la tarjeta wifi para escuchar solo los paquetes relacionados con esta red y bloquearla en el canal correcto (como se ve en la CH columna): de forma predeterminada, en realidad está escaneando todos los canales, por lo que solo está viendo un pequeño porcentaje del tráfico que desea. Podemos bloquearlo copiando primero el BSSID, luego presionando CTRL-C para finalizar el comando actual, y escribiendo esto:

airodump-ng -c-w

por ejemplo, para la red con BSSID de 22: 22: 22: 22: 22: 22 en el canal 11, guardando en un conjunto de archivos llamado “Crema”, Yo escribiría esto:

airodump-ng -c 11 -w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

Cuando haya hecho esto, volverá a aparecer la misma pantalla, pero esta vez realmente grabará los paquetes de datos en un archivo y quedará bloqueado en su red de destino (de modo que no verá ningún cliente no relacionado).

Dos cosas que quiero que noten aquí: primero es la mitad inferior de la pantalla que muestra los clientes conectados. Debe tener al menos una persona conectada a la red para que esto funcione. La segunda es la columna etiquetada. #Datos en la mitad superior. Esta es la cantidad de paquetes útiles de datos que hemos capturado hasta ahora. Con un poco de suerte, debería estar aumentando, aunque lentamente. Le diré ahora que necesitamos entre 5,000 y 25,000 para poder descifrar la contraseña. Sin embargo, no se preocupe si está aumentando muy lentamente, este próximo comando inyectará por la fuerza un montón de paquetes de datos hasta que tengamos suficientes.

Abra una nueva pestaña de terminal presionando MAYÚS-CTRL-T e ingrese el siguiente comando, reemplazando donde corresponda. La dirección de la estación del cliente se muestra en la pestaña airodump, en la mitad inferior donde se indica ESTACIÓN. Copie y pegue en el lugar apropiado en el comando:

aireplay-ng --arpreplay -b-h mon0

Por ejemplo

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Después de aproximadamente un minuto, debería comenzar a ver que la cantidad de paquetes de datos reportados en la ventana de airodump aumentará drásticamente, dependiendo de qué tan buena sea su conexión a la red..

Una vez que el número de paquetes recopilados haya alcanzado los 5,000, estamos listos para comenzar a descifrar esos paquetes. Abre otra nueva ventana de consola y escribe:

aircrack-ng -z -b

El nombre de archivo de salida es el que especificó anteriormente cuando redujimos la utilidad airodump a una red particular. En mi ejemplo, usé el nombre “Crema”. No olvides añadir un “*.gorra” hasta el final de su nombre de archivo elegido. En mi caso, sería:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Si tiene suficientes paquetes, la pantalla le indicará la clave en unos pocos segundos. Si no, esperará hasta que haya otros 5,000 paquetes con los que trabajar, luego intente nuevamente. Ahora puedes ir a hacer café. En mi caso, encontré la contraseña. instantáneamente con 35,000 paquetes - todo el proceso tomó aproximadamente 3 minutos.

Si te da una contraseña en forma hexadecimal, como 34: f2: a3: d4: e4 , luego simplemente saque la puntuación y escriba la contraseña como una serie de números y letras, en este caso 34f2a3d4e4 . Eso es - eso es lo fácil que es hackear un WEP-asegurado red.

Conclusión

Espero que estés de acuerdo, ¡los amigos no permiten que los amigos usen WEP! Realmente no hay excusa para usar WEP en esta época, y si su enrutador no admite ninguna otra forma de seguridad, entonces compre uno nuevo o comuníquese con su ISP rápidamente para darle un reemplazo gratuito. Aibek realmente le mostró cómo cambiar su seguridad inalámbrica en 2008 Cómo proteger su conexión de red inalámbrica Cómo proteger su conexión de red inalámbrica ¡Lea más! Desafortunadamente, los dispositivos Nintendo DS solo funcionarán con redes WEP, por lo que quizás sea hora de cambiar tus juegos portátiles al iPhone.

Si aún no estás convencido, la próxima vez te mostraré algunas de las cosas maliciosas que un pirata informático puede hacer una vez que haya obtenido acceso a tu red: piensa en robar todas tus contraseñas y ver todo lo que buscas. La Internet!